Каждой сетевой службе, отвечающей на запросы по сети (по протоколу TCP и UDP), системой должен быть выделен порт. Наиболее часто используемые службы имеют свои стандартные порты. Например SSH имеет 22 порт, SMTP - 25, POP3 - 110, IMAP - 143 порт и т.д.). Единовременно на одном IP/порту может слушать только одна служба. Зная о наличии уязвимости в сетевой службе и о том, что она запущена на данной системе, злоумшленник может получить удаленный доступ, вплоть до рутового(зависит от уязвимости и способа организации работы данного сервиса).

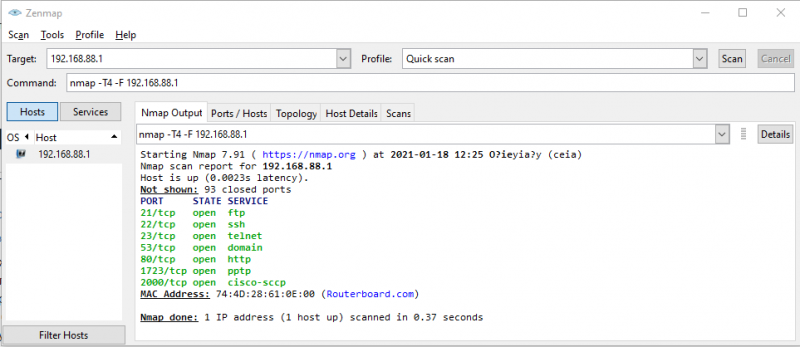

Nmap - очень популярная среди администраторов программа, имеющая очень большой набор возможностей, в том числе умеет определять версии операционной системы и сетевых служб, запущенных на ней. В качестве графической оболочки используетя программа Zenmap, которая по сути является надстройкой над программой nmap.

Флаги nmap, наиболее часто используемые взломщиками при сканировании:

- -sT — обычное TCP-сканирование. Просто устанавливается соединение на указанный порт и закрывается. Используется, если пользователь не имеет прямого доступа к сетевому устройству. Вместо отправки пакета непосредственно в сеть, производится запрос к операционной системе ,чтоб та установила сетевое соединение к целевой машине и порту используя системный вызов connect;

- -sS — SYN/ACK-сканирование. Устанавливается соединение на указанный порт и разрывается сразу после ответа на запрос открытия соединения. Наиболее популярный способ сканирования, поскольку он относительно незаметный;

- -sU — UDP-сканирование;

- -sF — сканирование пакетами с установленным флагом FIN;

- -sX — сканирование пакетами с установленными флагами FIN, PSH и URG;

- -sN — сканирование пакетами без установленных флагов.

- -sA — TCP ACK сканирование. Определяет правила фаерволла, отмечая какие из них динамические и какие порты фильтруются.

Добавить комментарий